网络安全

python零基础教程

基础学习

service_mesh

RDF三元组

特此声明

3D information

博通蓝牙vendor

编程

注释

规范

camera

mutex

数字化转型

跨境电商

HAL库

Pascal

汉诺塔

电路分析

营销电子邮件

加密算法

2024/4/12 23:22:28一篇了解什么是Token、什么是Jwt

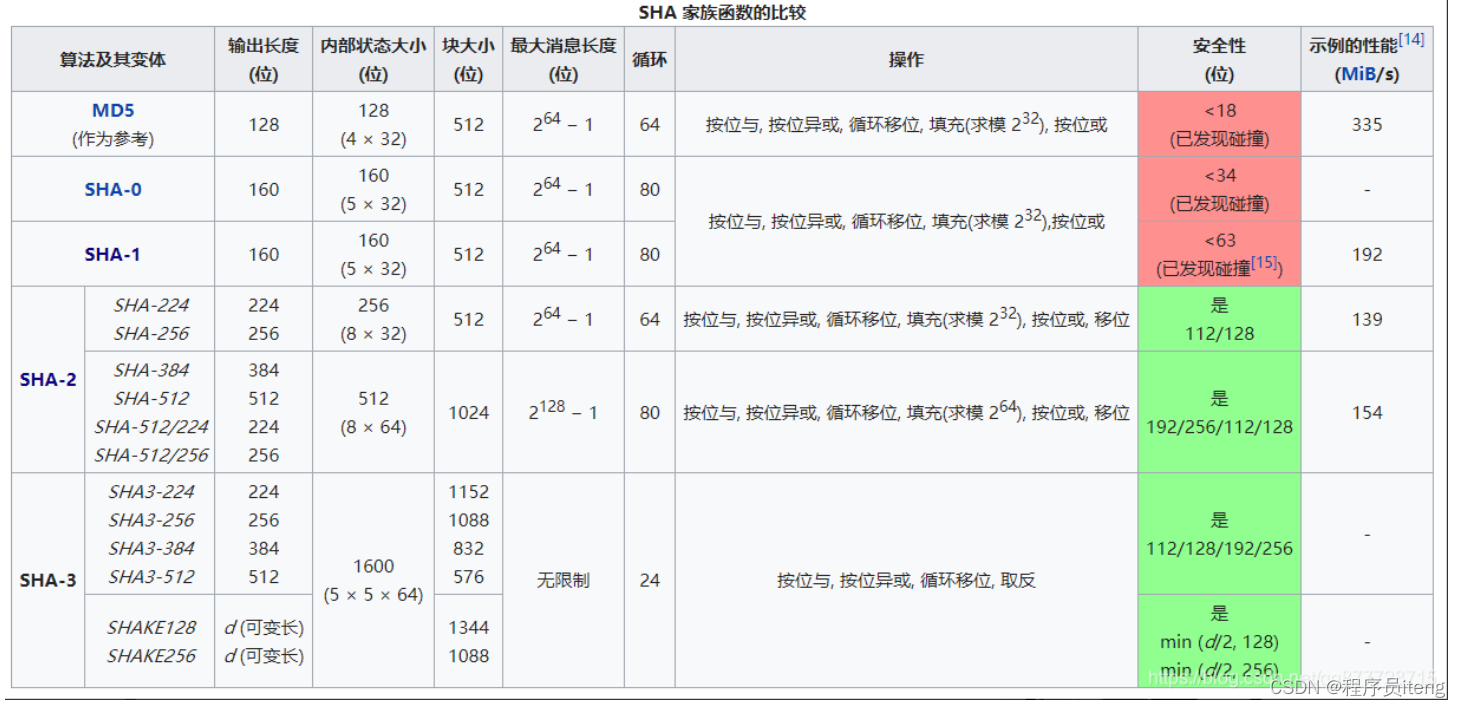

目录 Token什么是TokenToken实现认证流程优缺点 JWT什么是JWTJWT组成JWT加密流程优缺点 Token与JWT的区别常见的加密算法 Token

什么是Token

Token:

Token是访问资源接口(API)时所需要的资源凭证,也成为令牌

传统的Token

传统的Token&am…

密码学基本原理和发展——古典密码学

密码技术最早起源于公元前404年的希腊,此后密码大致经历了古典密码、近代密码和现代密码三个阶段。

1.古典密码 古典密码(公元前五世纪~19世纪末)代表性的是滚桶密码、棋盘密码和凯撒密码。

1.1滚筒密码 滚筒密码原理为信息发送…

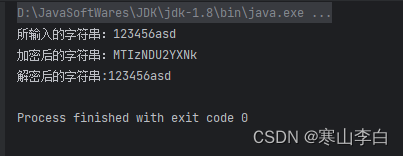

Java中常用的加密算法及其实现原理详解(二)

本系列文章简介: 随着互联网的快速发展,信息的安全保护愈发重要。在软件开发中,加密算法被广泛应用于数据的加密和解密过程中,以保护敏感信息的机密性和完整性。Java作为一种广泛应用于企业级开发的编程语言,也提供了丰…

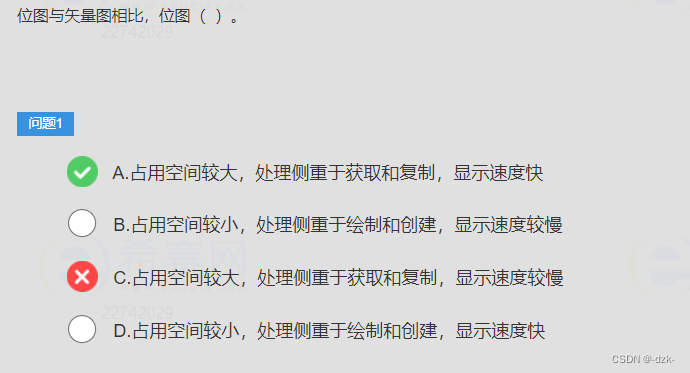

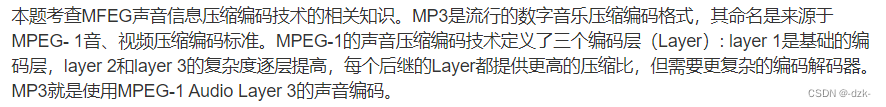

【软考备战·希赛网每日一练】2023年4月21日

文章目录 一、今日成绩二、错题总结第一题第二题第三题第四题 三、知识查缺 题目及解析来源:2023年04月21日软件设计师每日一练 一、今日成绩 二、错题总结

第一题 解析: 第二题 解析: 活动图 是一种特殊的状态图,它展现了在系统…

信息安全就是国家安全,带大家了解一下安全算法

信息安全就是国家安全! 今天这编文章就带大家了解一下安全算法吧,个人理解仅供参考!

对安全算法 - 摘要算法的理解

摘要算法是一种将任意长度的数据转换为固定长度字节串的算法。它具有以下特点和应用。 首先,摘要算法能够生成…

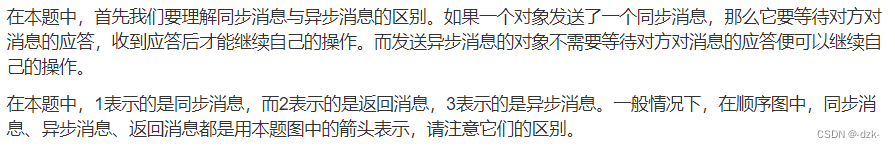

【软考备战·希赛网每日一练】2023年5月5日

文章目录 一、今日成绩二、错题总结第一题 三、知识查缺 题目及解析来源:2023年05月05日软件设计师每日一练 一、今日成绩 二、错题总结

第一题 解析: 有返回消息的就是同步消息;不需要等待返回消息就可以去做其他事情的请求消息就是异步消息…

《白帽子讲Web安全》| 学习笔记之加密算法与随机数

第11章 加密算法与随机数

1、加密算法

常见的加密算法通常分为分组加密算法与流密码加密算法。

分组加密算法基于“分组”(block)进行操作,根据算法的不同,每个分组的长度可能不同。分组加密算法的代表有:DES、3-DES、Blowfish…

MD5、SHA、HMAC加密算法 - 不可逆加密

文章目录1. MD5(消息摘要算法5) - 固定128位二进制2. SHA-1加密(安全哈希算法) - 固定160位二进制3. HMAC加密(基于哈希的消息验证代码) - 固定二进制位数 - 使用服务端产生的Key进行两次加盐(K…

python模块 — 加解密模块rsa,cryptography

一、密码学

1、密码学介绍

密码学(Cryptography)是研究信息的保密性、完整性和验证性的科学和实践。它涉及到加密算法、解密算法、密钥管理、数字签名、身份验证等内容。

密码学中的主要概念包括:

1. 加密算法:加密算法用于将…

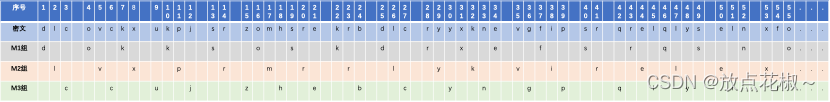

2024最新华为OD机试试题库全 -【加密算法】- C卷

1. 🌈题目详情

1.1 ⚠️题目

有一种特殊的加密算法,明文为一段数字串,经过密码本查找转换,生成另一段密文数字串。

规则如下:

明文为一段数字串由 0~9 组成

密码本为数字 0~9 组成的二维数组

需要按明文串的数字顺序在密码本里找到同样的数字串,密码本里的数字串是…

BASE64加密解密(两种方式)

天行健,君子以自强不息;地势坤,君子以厚德载物。 每个人都有惰性,但不断学习是好好生活的根本,共勉! 文章均为学习整理笔记,分享记录为主,如有错误请指正,共同学习进步。…

如何在项目中应用“API签名认证”

❤ 作者主页:李奕赫揍小邰的博客 ❀ 个人介绍:大家好,我是李奕赫!( ̄▽ ̄)~* 🍊 记得点赞、收藏、评论⭐️⭐️⭐️ 📣 认真学习!!!🎉🎉 文章目录 为什么需要AP…

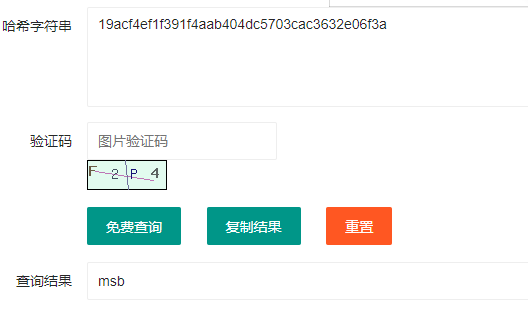

加密芯片——消息认证码与哈希算法的区别

(1)Hash的定义

Hash,一般翻译做“散列”,也有直接音译为"哈希"的,就是把任意长度的输入通过散列算法,变换成固定长度的输出,该输出就是散列值。这种转换是一种压缩映射,也…

【软考备战·希赛网每日一练】2023年4月28日

文章目录 一、今日成绩二、错题总结第一题第二题第三题 三、知识查缺 题目及解析来源:2023年04月28日软件设计师每日一练 一、今日成绩 二、错题总结

第一题 解析: 大体了解即可,题目要考察的核心意思:确定的有限自动机和不确定的…

数据结构和算法专题---8、加密算法

本章我们会对加密算法做个简单介绍,包括概述、实现方式、典型场景做个说明。

散列

概述

严格来讲这不算是一种加密,而应该叫做信息摘要算法。该算法使用散列函数把消息或数据压缩成摘要,使得数据量变小,将数据的格式固定下来。…

物联网安全 - 对称加密算法

物联网安全 - 对称加密算法

对称加密算法概念 在密码学中,加密算法按照实现方式可分为对称加密算法和非对称加密算法。 对称加密算法指的是加密方和解密方使用相同的密钥进行加密和解密,即双方使用共同的密钥。在对称加密算法使用的过程中,数…

详谈前端中常用的加/密算法

本文主要详细介绍了在前端开发中常用的加/解密算法,以及前端如何实现。

总的来说:前端加密无论使用哪个加密都一样是有可能性被他人获取到相关的公钥或密钥的(比如:拦截请求、查看源代码等),然后进行加密与…

HCIA-SEC笔记13------加密与解密原理

加密技术

加密是利用数学方法将明文(需要被隐蔽的数据)转换为密文(不可读的数据)从而达到保护数据的目的。

加密技术作用

保证信息的机密性、完整性、鉴别性、不可否认性

机密性:通过数据加密实现。提供只允许特定…

我开源了一个加密算法仓库,支持18种算法!登录注册业务可用!

文章目录 仓库地址介绍安装用法SHA512HMACBcryptScryptAESRSAECC 仓库地址

仓库地址:https://github.com/palp1tate/go-crypto-guard

欢迎star和fork!

介绍

此存储库包含用 Go 编写的全面的密码哈希库。该库支持多种哈希算法,它允许可定制…

数据加密技术——对称加密和非对称加密

一、数据加密技术 加密是指对数据进行编码变换,使其看起来毫无意义,但同时却仍可以保持其可恢复的形式的过程。在这个过程中,被变换的数据称为明文,它可以是一段有意义的文字或者数据,变换后的数据称为密文。加密机制有…

API 接口参数签名的几种方案

API 接口参数签名的几种方案

在涉及跨系统接口调用时,我们容易碰到以下安全问题:

请求身份被伪造。请求参数被篡改。请求被抓包,然后重放攻击。

本篇将根据假设的需求场景,循序渐进讲明白跨系统接口调用时必做的几个步骤&#…

从古至今数据安全的守护者:哈希算法和加密方法的数据安全进化之旅

1、哈希算法进化史

在当今的数字化世界中,数据的安全性和完整性是至关重要的。哈希算法作为一种核心的密码学工具,用于生成数据的唯一标识和验证数据的完整性。然而,随着技术的进步和安全威胁的不断演化,早期的哈希算法逐渐暴露出…

前端/后端(Java)的AES加密和解密

前端代码

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN""http://www.w3.org/TR/html4/loose.dtd">

<html><head><meta http-equiv"Content-Type" content"text/html; charsetutf-8"><…

加密算法、哈希算法及其区别+国密简介

现代加密算法是信息安全领域中常用的算法,用于保护数据的机密性和完整性。以下是一些常用的现代加密算法:

加密算法(Encryption Algorithm) 目标:加密算法的主要目标是保密性(Confidentiality)…

MD5加密算法的实现方式

MD5加密算法

MD5在我们平时项目中运用比较多,尤其是在用户注册的时候,密码存入数据库时可以利用MD5算法加密后存入,可以保证数据的安全性。 代码实现

public final class Md5Util {private static String[] hex {"0","1&q…

LockBit病毒入侵揭秘:如何防范与应对

在数字时代,随着科技的飞速发展,网络安全问题愈发凸显。恶意软件和勒索软件等网络威胁正不断演变,其中一款备受关注的勒索软件就是LockBit。本文将深入介绍LockBit的特征、攻击手段、演进历程以及对网络安全的威胁。

01 主要特征

LockBit是…

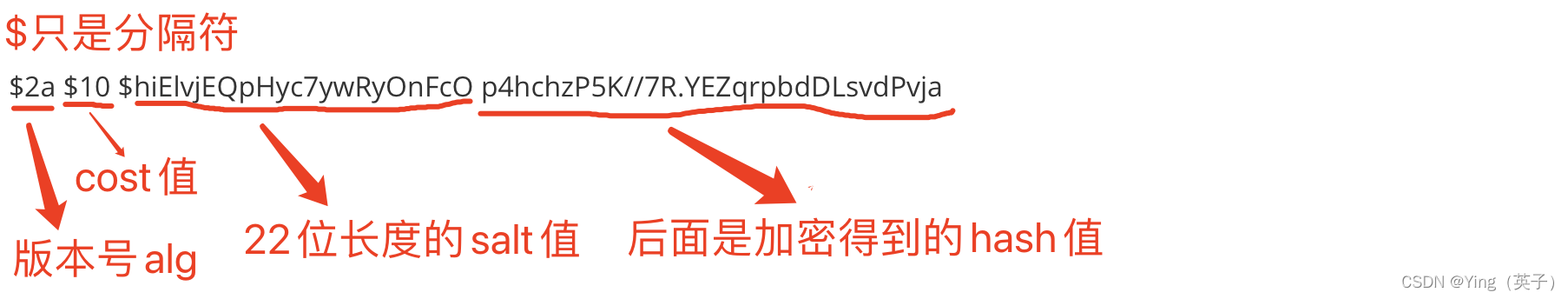

Bcrypt加密算法简介

xl_echo编辑整理,欢迎转载,转载请声明文章来源。更多IT、编程案例、资料请联系QQ:1280023003 百战不败,依不自称常胜,百败不颓,依能奋力前行。——这才是真正的堪称强大!! 本文转载…

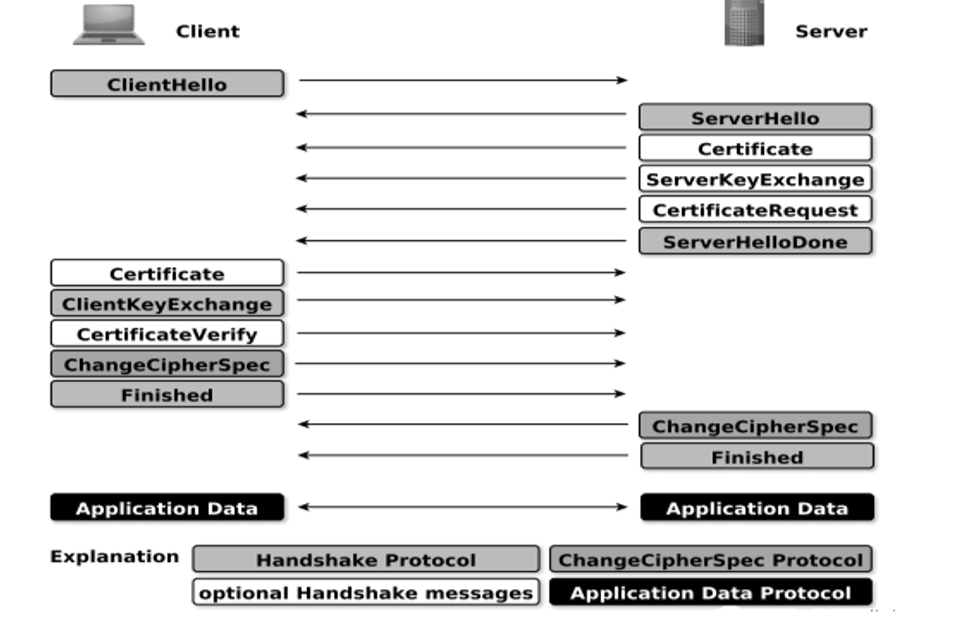

聊聊对称/非对称加密在HTTPS中的应用

聊聊对称/非对称加密在HTTPS中的应用目前常用的加密算法主要分成三类:对称加密算法非对称加密算法消息摘要算法在互联网中,信息防护主要涉及两个方面:信息窃取和信息篡改。对称/非对称加密算法能够避免信息窃取,而消息摘要算法能够…

Kotlin加密算法实战2

对称加密算法介绍

常见算法 DES:Data Encryption Standard,即数据加密标准AES:Advanced Encryption Standard,高级加密标准

开发中一般优先使用AES 特点:可以自己指定秘钥,可逆,有秘钥即可破…

【Web】从零开始的js逆向学习笔记(上)

目录 一、逆向基础

1.1 语法基础

1.2 作用域

1.3 窗口对象属性

1.4 事件

二、浏览器控制台

2.1 Network

Network-Headers

Network-Header-General

Network-Header-Response Headers

Network-Header-Request Headers

2.2 Sources

2.3 Application

2.4 Console

三、…

【区块链】区块链技术:起源、发展、重点技术、应用场景与未来演进

区块链技术:起源、发展、重点技术、应用场景与未来演进 引言一、技术起源与发展历史1. 技术起源2. 技术发展历史1. 初期阶段(2009-2013年)2. 探索阶段(2014-2016年)3. 发展阶段(2017年至今) 二、…

Java密码学之加解密

前篇:Java密码学之数字签名_东皋长歌的博客-CSDN博客

日常开发中用的比较多的功能点,加解密数据,用Java实现也是很快很实用。

下面记录一下加解密数据的过程。

1,创建密钥对生成器

KeyPairGenerator keyPairGen KeyPairGener…

AES加密算法go语言实现

看了篇关于AES加密的文章 《AES加密算法的详细介绍与实》对AES加密的算法写的是非常清楚,我就根据文章的描述实现了一版GO语言的,下面直接上代码了。

//file:aes.go

package aesvar S [16][16]byte [16][16]byte{[16]byte{0x63, 0x7c, 0x77, 0x7b, 0xf…

【软考备战·希赛网每日一练】2023年5月12日

文章目录 一、今日成绩二、错题总结第一题第二题第三题第四题 三、知识查缺 题目及解析来源:2023年05月12日软件设计师每日一练 一、今日成绩 二、错题总结

第一题 解析: 一般情况下,一旦Web服务器向浏览器发送了请求数据,它就要…

什么是国密算法?工业网关为什么要支持国密算法?

国密算法是由国家密码管理局制定并公布的通信加密/解密算法,因此被普遍称为“国密算法”,国密算法目前分为5类,分别是SM1、SM2、SM3、SM4和SM9,涵盖对称密钥算法、非对称密钥算法和哈希算法。 工业网关是应用于工业物联网的常见通…

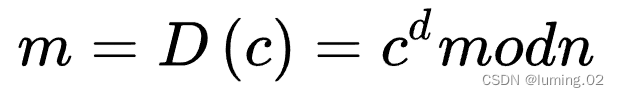

详解RSA加密算法 | Java模拟实现RSA算法

目录

一.什么是RSA算法

二.RSA算法的算法原理

算法描述

三.RSA算法安全性

四.RSA算法的速度

五.用java实现RSA算法 一.什么是RSA算法 1976年,Diffie和Hellman在文章“密码学新方向(New Direction in Cryptography)”中首次提出了公开…

python进件 — 密码学

1、密码学介绍

密码学是研究和应用如何保护信息的一门学科。它涉及使用加密技术来确保数据的保密性、完整性和可用性。密码学的目标是设计和分析安全的算法和协议,以保护通信、存储和计算过程中的敏感数据。

密码学可以分为两个主要领域:对称密码和非对…

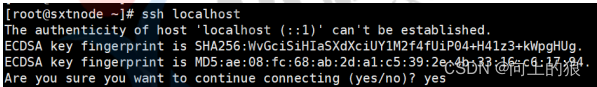

Linux的网络信息详解

一、修改主机名称

1.1、临时修改

命令: hostname wolf (将其主机名修改为wolf)

之后在退出该系统, 重新登录一下就可以看到修改成功了, 但是这只是临时的.

1.2、长久修改

命令: vi /etc/hostname

二、DNS解析

作用: 域名解析服务, 可以将域名转换为ip地址

2.1、DNS域名…

HMAC_SHA1加密算法和SHA1加密算法的区别

HMAC_SHA1加密算法和SHA1加密算法的区别

应用场景:SHA1目前主要用于政府部门和私营业主处理敏感信息,被视为最先进的加密技术。而HMAC_SHA1主要用于基于密钥的消息认证码(HMAC)运算,需要一个密钥作为输入。密钥需求&a…

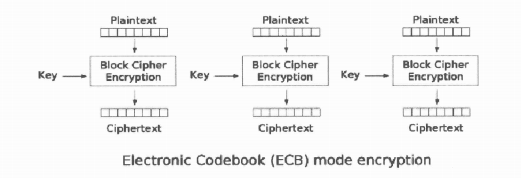

对称加密概念梳理,理解加密流程

在密码学中,分组加密(Block cipher),又称分块加密或块密码,是一种对称密钥算法。 它将明文分成多个等长的模块(block),使用确定的算法和对称密钥对每组分别加密解密。

常见的分组加密算法有: DES、3DES、AES、IDEA。

工作模式

…

欧拉函数的应用-RSA加密算法

若p和q互质,令n p*q 则ola(n) (p-1)*(q-1)

我们知道p和q的值能轻易知道(p-1)*(q-1)的值也就是ola函数的值,但是仅仅知道n是多少,却非常难得到p和q是多少,因为当n很大时…

加密算法bcrypt的使用

bcrypt说明 bcrypt是一种加盐的加密方法,每次加密的时候会先生成一个随机数,之后将这个随机数与密码进行hash,形成密文。

bcrypt与MD5的区别 MD5加密算法同一个密码加密后的密文是一样的,这样很容易被破解;bcrypt加密…